Jak działa Pegasus, najskuteczniejszy spyware i które państwa używają go, żeby śledzić swoich obywateli?

Systemem do tego wykorzystywanym jest Pegasus, produkt firmy NSO Group. Dochodzenie dziennikarskie wykazało, że, choć miał on być stosowany jedynie do walki z terroryzmem i przestępczością, jest nadużywany przez władze do walki z opozycją i nieprzychylnymi dziennikarzami. Nawet do 50 tys. numerów może być objętych nadzorem przez około 50 klientów firmy NSO. Na bazie doniesień sprzed lat zachodzi prawdopodobieństwo, że system Pegasus jest również używany przez obóz rządzący w Polsce.

Zacznijmy jednak od początku – czym jest i jak działa Pegasus?

Z czym się je Pegaza?

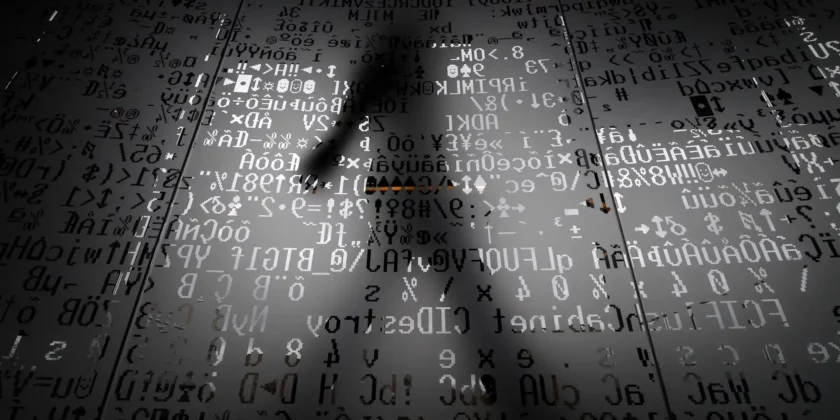

Pegasus to oprogramowanie hackerskie i szpiegowskie, tzw. spyware, stworzone i licencjonowane organizacjom rządowym na całym świecie przez izraelską firmę NSO, założoną przez byłych agentów Amanu, czyli izraelskiego wywiadu, oraz podlegającą izraelskim władzom. Jest on sklasyfikowany jako broń, więc wszelki eksport tej technologii musi być uprzednio zatwierdzony w Jerozolimie.

Pegasus to prawdopodobnie najpotężniejsze oprogramowanie szpiegowskie, jakie kiedykolwiek powstało. Może dostać się do właściwie dowolnego telefonu z systemem Android lub iOS bez wykrycia i zmienić urządzenie w całodobowe narzędzie do podsłuchiwania. Daje też dostęp do wszystkich funkcji sprzętu – aktualnej lub przeszłej lokalizacji, zdjęć, e-maila, SMS-ów itp.

Wczesne wersje Pegasusa infekowały urządzenia poprzez tzw. spear-phishing, czyli w sytuacji, gdy użytkownik kliknął niebezpieczny link. Teraz jednak zajęcie telefonu jest możliwe poprzez atak „zero-click”, który nie wymaga żadnego działania użytkownika. Polega to na wykorzystywaniu luk w oprogramowaniu nazywanych „zero-day”, których producent nie wykrył lub nie naprawił. Robi się tak, gdy pojawi się nowa aktualizacja, stąd nazwa „zero-day” określająca liczbę dni, które producent miał na naprawę bugów, jakie haker może wykorzystać do ataku. Przykładowo w 2019 roku WhatsApp ujawnił, że spyware NSO został w ten sposób wykorzystany do infekcji prawie półtora tysiąca telefonów. Stało się to możliwe po prostu przez wykonanie połączenia w aplikacji – spyware zainstalował się na urządzeniu, nawet gdy użytkownik nie odebrał telefonu. Pegasusa można wgrać również poprzez pobliski nadajnik i, oczywiście, manualnie, jeśli sprawcy uda się fizycznie dostać do telefonu ofiary.

Podobną podatność na zainfekowanie ma iMessage Apple’a, co daje Pegasusowi potencjalną bazę setek milionów telefonów. Apple przekonuje jednak, że jego urządzenia są najbezpieczniejsze na rynku i nieustannie dba o aktualizację cyberbezpieczeństwa. W czasie dochodzenia dziennikarskiego odkryto jednak udane ataki na najnowsze wersje iPhone’ów, dokonane m.in. w lipcu tego roku. Ponadto wskazano, że sprawca ataku dostaje uprawnienia administracyjne na zainfekowanym urządzeniu, co oznacza, że może zrobić na nim więcej, niż sam użytkownik. NSO wiele wysiłku włożyło w to, aby ich spyware był niewykrywalny. Badacze cyberbezpieczeństwa podejrzewają, że najnowsze wersje Pegasusa zajmują obszar pamięci podręcznej a nie dysku twardego, co oznacza, że gdy telefon zostanie wyłączony wszelki ślad po Pegasusie po prostu zniknie. Najgorszy w atakach Pegasusem jest fakt, że wykorzystuje on luki, które nie zostały wykryte przez producentów, przez co nie da się przed nimi obronić.

To pytanie słyszę właściwie za każdym razem, gdy pracujemy nad atakami Pegasusa: „Co mogę zrobić, aby to się znowu nie wydarzyło?”. Prawdziwa odpowiedź brzmi: „nic”.

System Pegasus powiązano z rządami w kilku krajach na całym świecie oraz dwoma zabójstwami nieprzychylnych lokalnym władzom dziennikarzy.

Wyniki dochodzenia

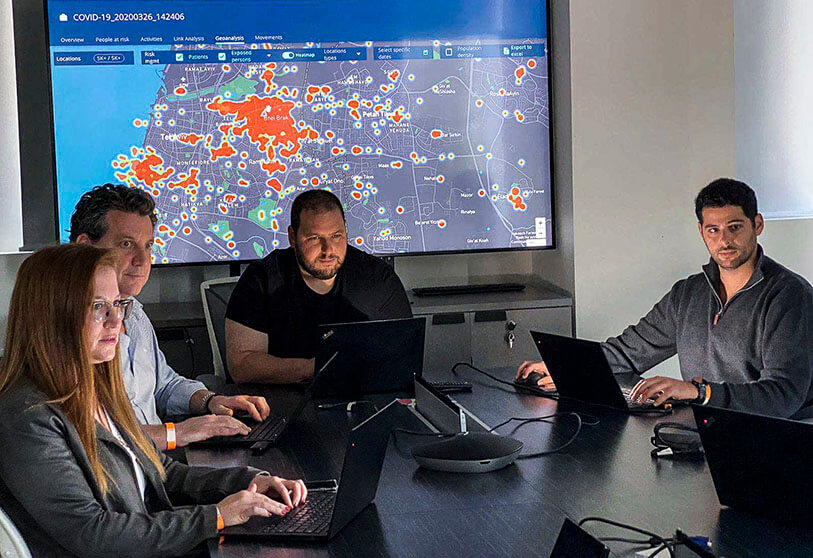

Wyciek danych to lista 50 tys. numerów telefonu, które od 2016 roku są wyselekcjonowane do inwigilacji – mają to być osoby, którymi interesują się rządy będące klientami NSO. Wykazane są też daty i godziny wprowadzenia numeru na listę, dzięki czemu można w przybliżeniu ustalić cel inwigilacji, jeśli do niej doszło. Nad danymi pracowało osiemdziesięciu dziennikarzy z szesnastu różnych organizacji przez kilka miesięcy. Analizą kryminalistyczną zajęło się Amnesty’s Security Lab przy Amnesty International.

Obecność na liście konkretnych numerów nie musi znaczyć, że osoba stała się ofiarą ataku. Żeby to sprawdzić, należy skontaktować się z użytkownikami fizycznie, zdobyć dostęp do telefonów i mieć nadzieję na znalezienie jakichkolwiek śladów złośliwego oprogramowania. I rzeczywiście – na niektórych z telefonów znaleziono ślady aktywności Pegasusa w datach i godzinach podanych na liście numerów. Przebadano łącznie 67 smartfonów – na 23 znaleziono spyware Pegasus, a na 14 ślady próby włamania. Test pozostałych 30 telefonów nie dał jasnych wyników, ponieważ część z nich została wymieniona na nowy model, a część operowała na Androidzie, który nie zapisuje tej aktywności, jaką śledziło Amnesty’s Security Lab. Jednak na trzech Androidach znaleziono SMS-y z linkami prowadzącymi do Pegasusa. Wynik badań Amnesty potwierdziło Citizen Lab, grupa badawcza z Toronto, która specjalizuje się w badaniu Pegasusa.

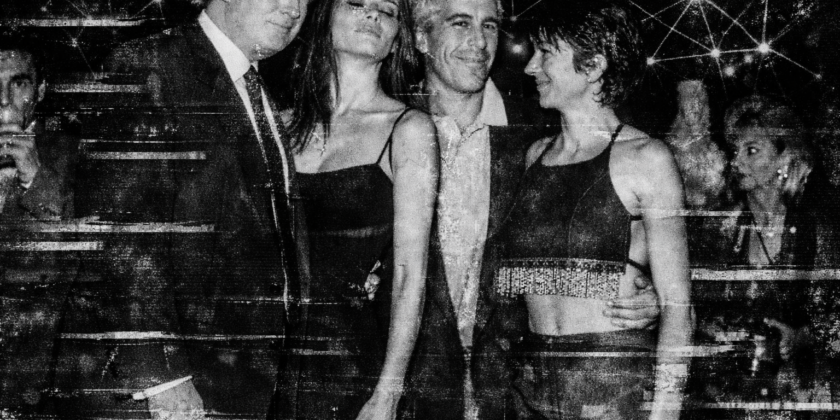

Wyciek danych przedstawiał jedynie listę numerów, więc jednoznacznie nie można stwierdzić, który z numerów podlegał jakiemu klientowi. Niemniej samo NSO twierdzi, że ma 60 klientów w 40 krajach, choć odmawia ich identyfikacji. Dochodzenie dziennikarskie, polegające na przypisywaniu numerów do użytkowników, pozwala nam jednak na wyróżnienie dziesięciu rządów, które najprawdopodobniej korzystają ze spyware’u Pegasus. Są to: Azerbejdżan, Bahrajn, Kazachstan, Meksyk, Maroko, Rwanda, Arabia Saudyjska, Węgry, Indie oraz Zjednoczone Emiraty Arabskie (ZEA). Citizen Lab twierdzi ponadto, że znalazł inne powiązania pomiędzy tymi rządami a firmą NSO. Łącznie badacze wyróżnili czterdziestu pięciu osobnych klientów. Dziennikarze, którzy brali udział w dochodzeniu będą teraz w ciągu najbliższych tygodni ujawniać tożsamość ofiar inwigilacji – obecnie wyjawiono, że na liście znajdują się biznesmeni, dziennikarze, duchowni, wykładowcy, pracownicy organizacji pozarządowych, przewodniczący związków zawodowych oraz przedstawiciele rządów, w tym ministrowie, a nawet prezydenci i premierzy. Zaczęły pojawiać się już pierwsze nazwiska — m.in. założyciel Telegrama Pavel Durov, francuski minister środowiska François de Rugy, a także… prezydent Francji Emmanuel Macron, prawdopodobnie inwigilowany przez Maroko. Na liście znajduje się też trzynaście innych byłych lub aktualnych liderów krajów — np. premier Pakistanu czy były prezydent Meksyku.

Na liście znajdował się też meksykański reporter Cecilio Pineda Birto. Pojawił się na niej kilka tygodni przed śmiercią. Jego mordercy znaleźli go w myjni samochodowej zaledwie kilka godzin po tym, jak powiedział w mediach społecznościowych, że lokalni politycy i policja współpracują z kartelami. Niestety jego telefonu nigdy nie znaleziono, więc nie dało się go przebadać pod kątem obecności Pegasusa. NSO zaznacza też, że nawet mimo tego, że jego numer był na liście, to nie musi znaczyć, że ich klient skorzystał z Pegasusa w celu ustalenia jego obecności.

Analiza danych ujawniła, że to właśnie w Meksyku jest najwięcej numerów objętych inwigilacją – ponad 15 tys. Citizen Lab uznaje, że w tym kraju cały szereg organizacji rządowych ma dostęp do programu szpiegowskiego. Na drugim miejscu znajdują się Maroko i ZEA, które mają po 10 tys. numerów.

Węgierski rząd Viktora Orbana, jak wykazuje dochodzenie, zapewne wykorzystywał Pegasusa w swojej wojnie z prywatnymi mediami. Znajdujące się na liście numery, które zlokalizowano na Węgrzech, należą do dziennikarzy oraz właścicieli mediów nieprzychylnych władzy. Węgry jednak zaprzeczają używaniu oprogramowania szpiegowskiego firmy NSO. Pegasus był też najpewniej używany przez Arabię Saudyjską oraz ZEA w śledzeniu współpracowników zamordowanego przez służby dziennikarza Washington Post Jamala Khashoggiego. Turecki prokurator, który prowadził dochodzenia w sprawie jego śmierci, również znalazł się na liście.

Photo by Alejandro Barba on Unsplash.

Co na to NSO?

NSO zaznacza, że „nie operuje systemami, które sprzedało klientom oraz nie ma dostępu do pozyskanych przez nich danych”. To stwierdzenie ma na celu ustalenie, że władze Izraela, rzekomo lub rzeczywiście, nie prowadzą ukrytej akcji inwigilacyjnej na globalną skalę.

Ponadto NSO uznaje, że wnioski z dochodzenia są w gruncie rzeczy fałszywe a liczba numerów wyolbrzymiona, lecz mimo to rozpocznie własne dochodzenie dotyczące wykorzystania programu szpiegowskiego.

W kontraktach, których częściami podzieliło się NSO, znajduje się bowiem klauzula, która określa zakres użytkowania oprogramowania – ma dotyczyć ono jedynie walki z terroryzmem i przestępczością. Dlatego Pegasus sprzedawany jest wyłącznie wojsku, policji i wywiadom, a każdy klient jest dokładnie analizowany pod kątem przestrzegania praw człowieka. Jednakże fakt dużego prawdopodobieństwa sprzedaży programu Arabii Saudyjskiej oraz ZEA, stawia te deklaracje pod znakiem zapytania, tak jak obietnice o podjęciu stosownych kroków wobec klientów, którzy nie przestrzegają kontraktu. Niemniej należy wspomnieć, że na liście numerów znajdowało się też wiele osób związanych ze światem przestępczym oraz terroryzmem. Izraelski rząd zapowiedział, że stworzy grupę zadaniową, która pochyli się nad wynikami dochodzenia i podejmie odpowiednie działania.

Co z Polską?

Autorzy dochodzenia dziennikarskiego jak na razie nie wyszczególniają Polski wśród krajów, z których numery znalazły się na liście. Po związek między NSO a polskim rządem musimy cofnąć się o kilka lat. W 2019 roku opozycja twierdziła, że system Pegasus używany jest w Polsce przeciwko niej. Związane było to z informacją podaną przez reporterów TVN24, którzy uznali, że dostęp do Pegasusa ma CBA.

Reporterzy TVN24 przeanalizowali fakturę CBA z 2018 roku opiewającą na 25 mln złotych. Opisano ją jako „zakup środków techniki specjalnej służących do wykrywania i zapobiegania przestępczości”, a znalazły się na niej pozycje takie jak: przedpłata – 13,6 mln zł, odbiór sprzętu i programu – 11,64 mln zł, testy funkcjonalności – 5 mln zł oraz szkolenia – 3,4 mln zł. Na fakturze znajdziemy pieczątkę CBA oraz warszawskiej firmy informatycznej, która mogła być pośrednikiem między NSO a CBA.

Przede wszystkim jednak specjaliści z Citizen Lab, wspomniani już powyżej jako eksperci od izraelskiego spyware’u, mówili o tym, że zaobserwowali w Polsce aktywność Pegasusa.

Na podstawie skanowania internetu i analiz okazało się, że system Pegasus jest aktywny w Polsce. Jesteśmy pewni, że Polska posiada swojego operatora Pegasusa, więc używa go któraś z polskich służb. Ostatecznie analiza wykazała, że cała infrastruktura systemu Pegasus jest powiązana z Polską.

Być może w najbliższych dniach dowiemy się więcej o polskich kontaktach z NSO — przede wszystkim jaka jest skala inwigilacji polskiego rządu, jeśli do niej doszło. Dziennikarze prowadzący dochodzenie mają z czasem ujawniać więcej informacji o tej sprawie. Teraz pozostaje nam tylko czekać.

Zdjęcie główne: Chris Yang/Unsplash

Tekst: Miron Kądziela

34k

34k